Root of Trust

私たちは、いつの日か、セキュリティがデバイスよりも価値を持つようになると確信しています。だからこそ、チップからクラウドに至るまで、安全な要素を通じて、Root of Trustを継続的に向上させることを約束するのです。

デジタル社会の急速な発展、携帯端末やIoTデバイスの爆発的な普及に伴い、あらゆるデバイスのデータを保護するエンドポイントセキュリティが不可欠になっています。実際、各デバイスは、デバイス自身や接続されているネットワークへの潜在的なセンシティブエントリーポイントを意味します。

そのため、エンドポイントには、デバイスからクラウドへのリンクを安全にすることが委ねられています。このようなEnd-to-Endのセキュリティは、強固なRoot-of-Trustを設計することによってのみ達成できます。そして、その信頼はデバイス・レベルから始まります。

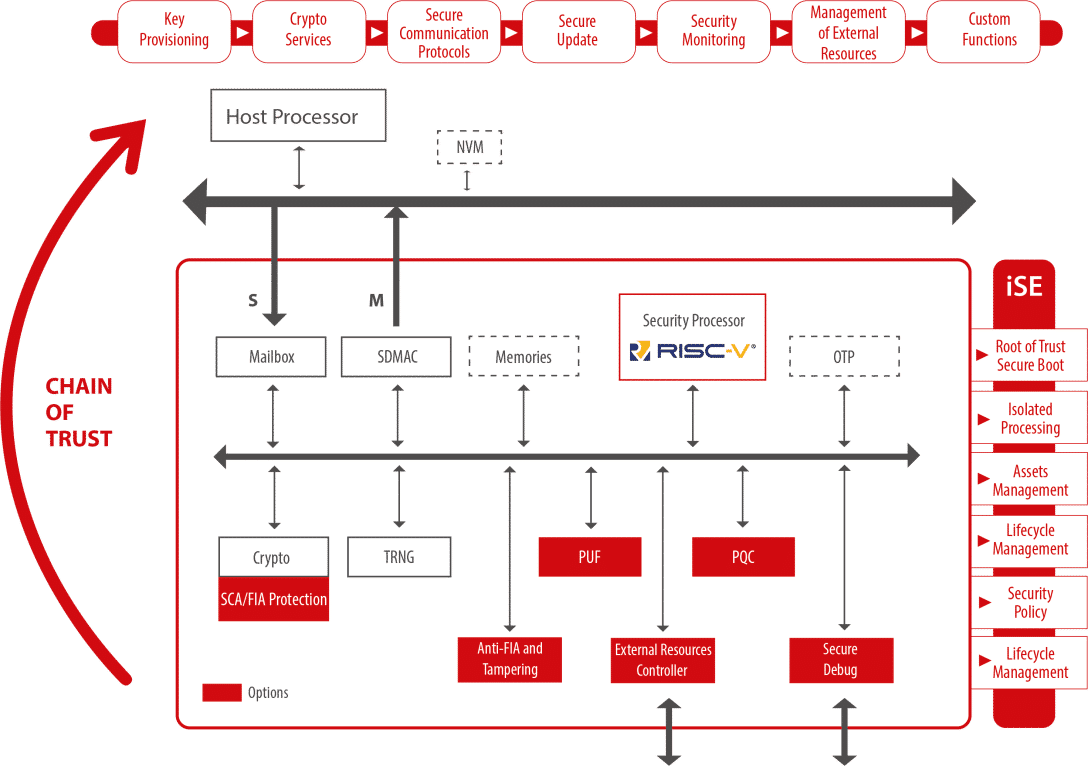

この基本的なセキュリティ基盤を実現できるのは、iSE(integrated Secure Element)だけです。integrated Secure Elementとは、エンドポイントデバイスのメインチップに直接組み込まれ、保護するホストチップにサブシステムとして組み込まれます。

ソフトウェアサポートでシリコンの信頼性を確立する

SecuryzrTM、Secure-ICのintegrated Secure Elements (iSE)

- プラットフォームの物理的・論理的な完全性を検証し、デバイス上で動作するソフトウェアとOSの信頼性を保証します。

- 送受信データの認証と秘匿性。

- ポスト量子暗号に対応

- システムに対して物理的またはサイバー的な攻撃が行われていないことを確認し、攻撃があった場合にはセキュリティポリシーを適用すること

- システムデータの真正性または機密性の保護

- 最初のプログラミング、デバッグ目的、キー注入/生成、ライフサイクル管理、現場でのファームウェア書込み/更新、工場での誤動作デバイス認証更新

- TLS、IPSec

- ルートキー生成のための最初のPUF登録。その後のアクセスやクレデンシャルはすべてこの鍵で管理されます。

- サイドチャネル攻撃からの保護

- 故障注入攻撃からの保護

- 独自のデジタル回路で構成された耐タンパ技術

- PUFによる重要なセキュリティパラメータの管理と簡単なキープロビジョニング(ISO/IEC 20897に準拠したユニークなヘルパーデータなしのPUF)

- 独自のサイドチャネル攻撃への対策

- CPUへのCyber Protection

- 低面積から高性能へ

- さまざまなセキュリティレベル

- スケーラブルなソリューション

- あらゆるデザインキットに転用可能

- Secure-IC社のセキュリティ評価ツール(AnalyzrTM , VirtualyzrTM , CatalyzrTM )で検証済み。

- 認証取得可能

- FIPS 140、Common Criteria、OSCCA

- すべてのファウンドリでシリコン実証済み

UMC、GF、TSMC、ST、SMIC、Samsung

-

Safety/Security:ISO 26262 ASIL D& EVITA Full, Medium, Light, CC PPV2Xなど

-

軽量化を実現。小面積、低フットプリント

-

インダストリアル・オートメーションISO/IEC 62443

- データ&ノウハウの保護

- Nagra、Verimatrix、China DRMなどに対応

-

iSIM、GSMAに準拠

-

FDE TCG Opal、プリンター

-

クラウドコンピューティング、ブロックチェーンなどの高速演算。

-

最高レベルのセキュリティ認証(FIPS 140-2/3, Common Criteria, OSCCA, K/JCMVP, etc), 重要データの保護、リバースエンジニアリングに対する防御

SecuryzrTM オプションでセキュリティスキームを洗練させる

あらゆる脅威に対応する多彩なツール。

アーキテクチャー

ソフトウエアの長所と汎用性は、同時に短所でもあります。ソフトウェアは継続的に適応し、調整し、改善する能力を持っていますが、同時に改竄され、悪意のあるソフトウェアに対して脆弱でもあります。

一方、ハードウェアのセキュリティは、ソフトウェアからの攻撃を受けにくく、実装も安価に行えます。

シリコンは物理的なものであり、不変の機能と考えられているため、メモリに保存されるため漏洩する可能性があるソフトウェアとは対照的に、変更することができません。シリコンは、受け取った情報が本物であり、改ざんされていないことを保証します。不変な機能を持つことは、システム全体にRoot of Trustを伝播させることになります。

ソフトウェア・セキュリティは単独で考えることはできませんが、ハードウェア・セキュリティをサポートすることは必要です。すべての脆弱性をカバーするために、両方のタイプをセキュリティプランに含めることが重要です。