ハードウェアトロイ

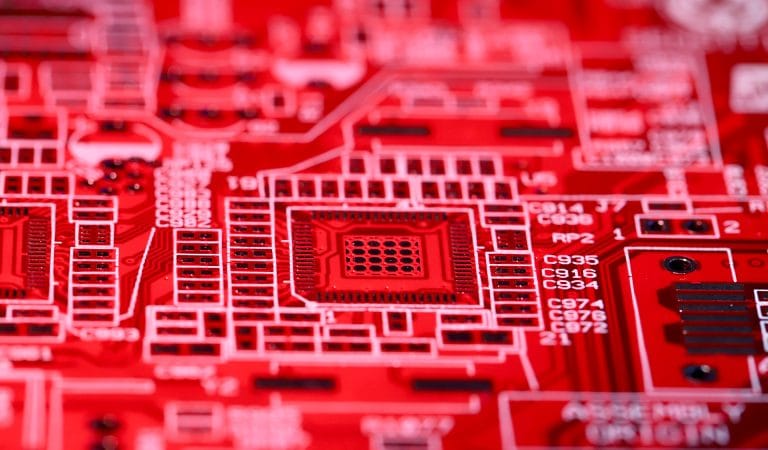

集積回路(IC)設計のサプライチェーンは、信頼性の低い第三者の介入により、Hardware Trojansのような悪意のあるハードウェアが挿入されやすくなっています。

ハードウェアトロイ(HT)は、オリジナルのハードウェア設計に対する物質的な侵入や改変であり、コンシューマーエレクトロニクスであっても電子システムの信頼性に影響を与えるものです。そのため、ICデバイスのハードウェアセキュリティを確保することが重要です。

ICサプライチェーンにおけるハードウェアトロイの脅威

設計者は、ICのコストを時間的・金銭的に削減するために、製造工程の一部を外部に委託しています。その際、外注先の第三者が初期設計を持ち出し、悪意のある変更を行う可能性があります。

ハードウェアトロイの脅威は、IC製造のどの段階においても存在し、ICにとって現実的な問題となっています。特に軍事、IoT、銀行、医療などの重要なアプリケーション分野では、機密情報の漏洩、機能の改変、データの改ざんや盗難、偽造など、深刻な結果を招く可能性があります。このように、ハードウェアトロイの存在は、設計の信頼性に大きな影響を与える可能性があります。そのため、トロイの木馬を検知することが重要です。

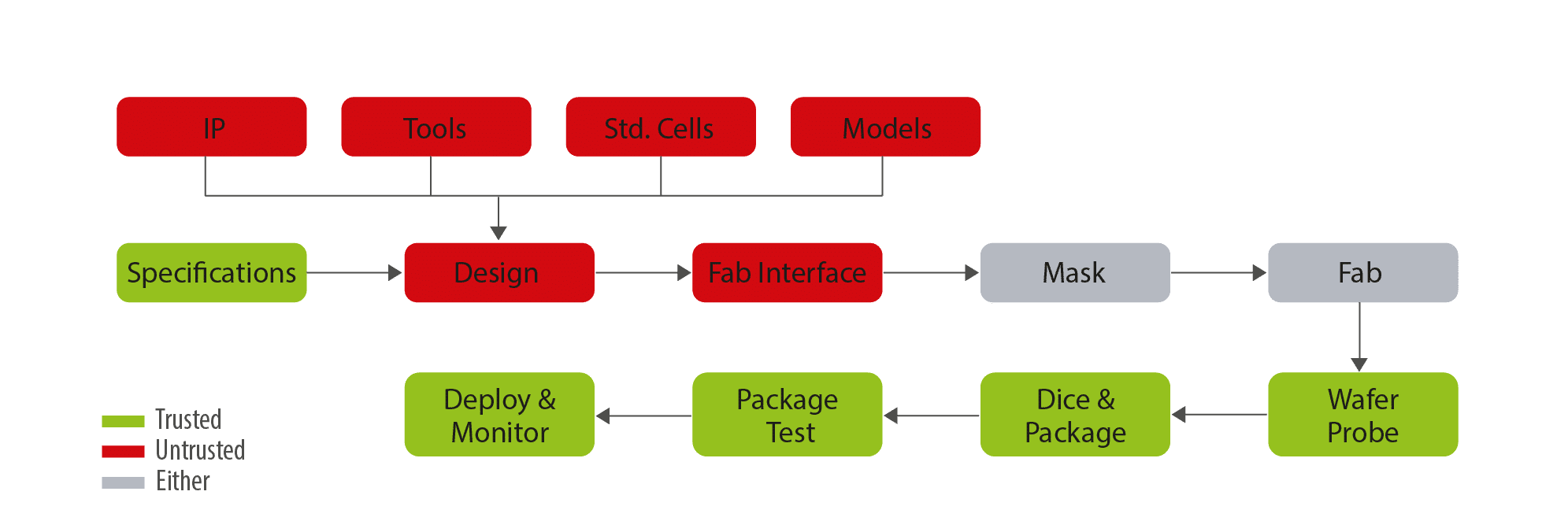

Chakrabortyらの次の図は、各IC設計ステップの信頼度を示しています。挿入はRTL設計段階から製造段階まで発生する可能性があります。

ハードウェアトロイの予防と検出

ハードウェアトロイは分類学上、多くの種類が存在します。その種類によって、トロイの木馬の挿入を防止または検出する方法がいくつかありますが、これは簡単なことではありません。これらの方法は、プレシリコン(HDLコードまたはネットリスト解析)またはポストシリコンになります。

例えば、ポストシリコン、つまりIC製造後の検出方法としては、論理テスト法、ICの物理パラメータ(遅延、消費電力、電磁波など)の分析によるサイドチャネル解析法などがあります。ハードウェアトロイの挿入により、これらの物理パラメータは変化するため、その解析によりトロイの木馬の存在を検出することができます。

これらのことから、Secure-ICの使命の一つは、電子機器のICからのハードウェアトロイの挿入を防止・検出することです。そのため、ハードウェアトロイの脅威に対するシステムの弱点を評価するための評価ツールをLaboryzrTM で提供しています。サイドチャネル解析、リアクティブアナログ検出、機械学習により、トロイの木馬の挿入を効率的に検出・対処することが可能です。

また、Cyber Escort UnitTM とDigital SensorTM に、Secure-ICのAIベースのセキュリティ監視技術であるSmart MonitorTM を組み合わせ、プロアクティブおよびリアクティブな手法を実装した保護・検知IPを提供します。